문제 출처: https://www.comcbt.com/

최강 자격증 기출문제 전자문제집 CBT

전자문제집, CBT, 컴씨비티, 씨비티, 기사, 산업기사, 기능사, 컴활, 컴퓨터활용능력, 1급, 2급, 워드, 정보처리, 전기, 소방, 기계, 사무자동화, 정보기기, 제과, 제빵, 한국사, 공무원, 수능, 필기,

www.comcbt.com

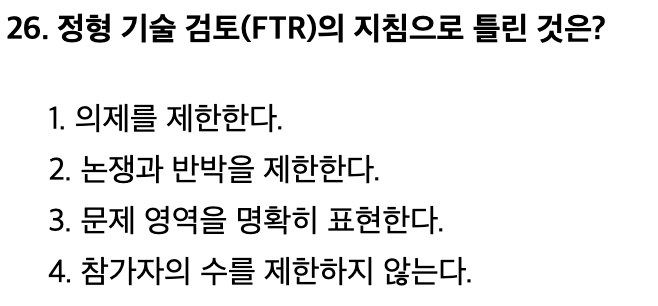

정형 기술 검토란 사전 배포 후 문제점만을 빠르게 찾아내기 위해 해결책을 나중으로 미루는 검토방법이다.

<문제 해설>

### 정형기술검토(FTR)의 지침

- 오류 검출에 초점을 두고 해결책을 나중으로 미룸(제품 검토의 집중성)

- 검토를 위한 자료를 사전에 배포하여 검토하도록 한다(사전 준비성)

- 의견을 제한하되 충분히 받아들인다(의제의 제한성)

- 안건을 세우면 고수한다(안건 고수성)

- 논쟁과 반박을 제한한다(논쟁 반박의 제한성)

- 문제 영역을 공개한다(문제 공개성)

- 참가자의 수를 제한한다(참가 인원의 제한성)

- 발견된 오류는 문서화한다(문서성)

[해설작성자 : 강썬]

<문제 해설>

소프트웨어 패키징은 소비자 중심으로 진행한다.

[해설작성자 : 주주]

- 모듈별로 생성한 실행 파일들을 묶어 배포용 설치 파일을 만드는 것.

- 개발자가 아니라 사용자 중심으로 진행함.

- 소스 코드는 향후 관리를 고려하여 모듈화하여 패키징함.

- 사용자가 소프트웨어를 사용하게 될 환경을 이해하여, 다양한 환경에서 소프트웨어를 손쉽게 사용할 수 있도록 일반적인 배포 형태로 패키징함.

- 사용자를 중심으로 진행되는 작업이므로 사용자의 편의성 및 실행 환경을 우선적으로 고려해야 함.

[해설작성자 : 해시]

<문제 해설> 화이트박스 테스트의 종류 1. 기초경로 검사 2. 제어구조 검사 화이트박스 테스트 검증 기준 1. 문장 검증 기준 2. 분기 검증 기준 3. 조건 검증기준 4. 분기/조건 기준 블랙박스 테스트의 종류 1. 동치(동등)분할 검사 2. 경계값 분석 3. 원인-효과 검사 4. 오류 예측 검사 5. 비교검사 [해설작성자 : JYH] 화이트박스 테스트 종류 기초 경로 검사(Basic Path Testing) 조건 검사(Condition Testing) 루프 검사(Loop Testing) 데이터 흐름 검사(Data Flow Testing) [해설작성자 : User] |

Delete : 선택 삭제, 커밋 전 롤백 가능

Truncate: 전체 삭제, 롤백 불가능 (where 없는 delete + commit)

drop: 테이블 삭제, 롤백 불가능

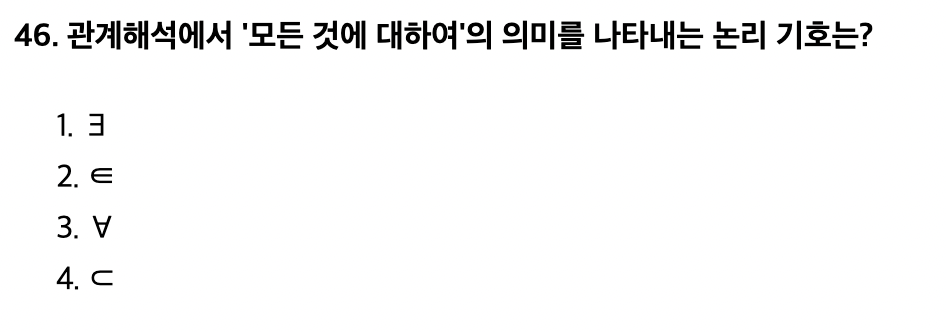

<문제 해설>

All의 'A'를 뒤집어놓은 상태

[해설작성자 : 몽실몽실]

* ∃: 존재한다(There exist)

* ∈: t가 r에 속함( t ∈ r )

* ∀: 모든 것에 대하여(for all)

* ∪: 합집합

[해설작성자 : 센딘]

UNION 중복 제거

UNION ALL 중복 제거 안 함

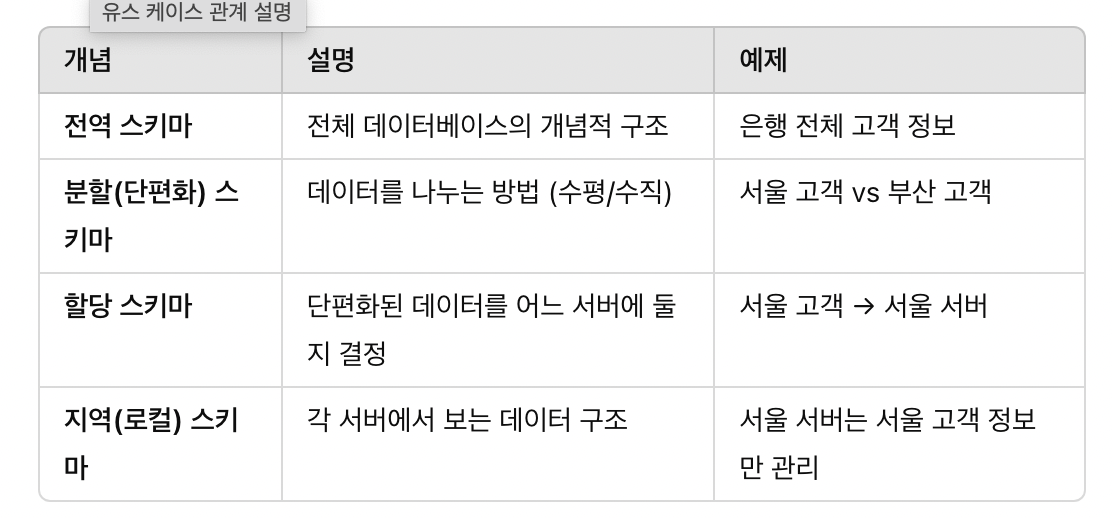

분산 데이터베이스의 구조 - 전역, 분할(단편화), 할당, 지역 스키마

<문제 해설>

병행제어의 목적

- 여러 사용자들의 데이터베이스 공동 사용을 최대화

- 사용자의 응답 시간 최소화

- 데이터베이스 시스템의 활용도 최대화

- 데이터베이스의 일관성 유지

[해설작성자 : 강썬]

트랜잭션을 사용하는 이유에 대해서 생각하면 된다.

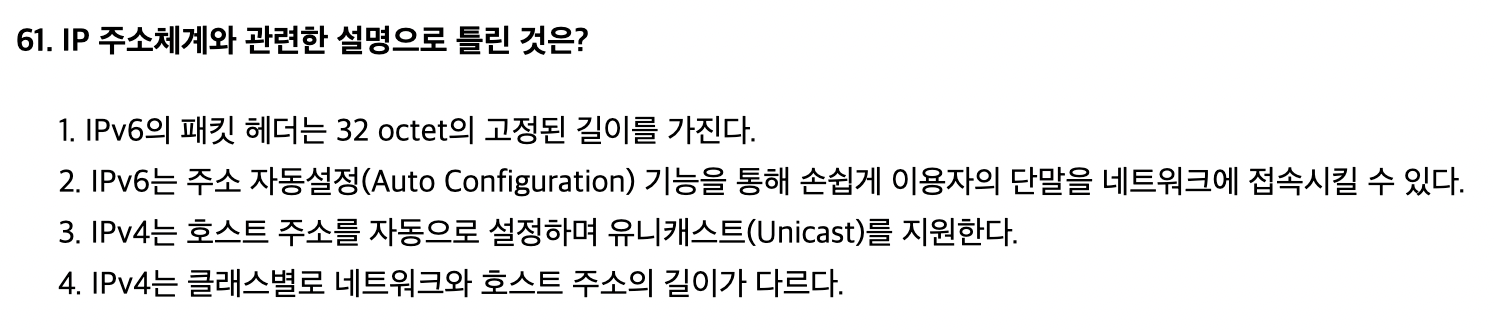

<문제 해설>

IPv4와 IPv6의 차이는 정보처리기사 뿐만이 아니라 대부분의 IT관련 시험에서 다루고 있음

주로 다루는 차이점과 핵심 단어는 아래와 같음

1) IPv4

ㄱ. 32비트 주소

ㄴ. 유니캐스트/멀티캐스트/브로드캐스트 사용

2) IPv6

ㄱ. 128비트 주소

ㄴ. 기존 IPv4의 주소 부족 문제를 해결하기 개발

ㄷ. 인증성/기밀성/무결성 지원 (=보안성 강화)

ㄹ. 유니캐스트, 애니캐스트, 멀티캐스트 사용

[해설작성자 : 단기합격은 유튜브 윤파고]

IPv6 헤더의 경우는 40 octet의 고정된 길이를 가진다.

[해설작성자 : BJY]

1번 보면 "패킷 헤더"라고 했기 때문에 오답이다.

IPv4는 헤더가 가변적이고, 주소크기는 32bit

IPv6는 헤더가 40byte(320bit)로 고정되어 있고, 주소크기는 128bit

[해설작성자 : 그냥대 융티]

p[0]+1 는 [0][1] 와 같다. [0][1]에 들어 있는 숫자는 '2'이다.

p[1]+2 는 [1][2] 와 같다 [1][2]에 들어 있는 숫자는 '6'이다. 2+6 = 8

*(*(p+1)+0는 [1][0] 와 같다 [1][0]에 들어 있는 숫자는 '4'이다.

*(*(p+1)+1는 [1][1] 와 같다 [1][1]에 들어 있는 숫자는 '5'이다. 4+5= 9

[해설작성자 : 피드백이 사람을 만든다]

문법 오류는 컴파일 시 발생함, 예외 처리 대상이 아님

icmp가 ping, traceroute임 (두 개가 icmp 프로토콜의 예시)

ICMP : IP와 조합하여 통신 중에 발생하는 오류의 처리와 전송 경로 변경 등을 위한 제어 메시지를 관리하는 역할을 하는 프로토콜

ARP : 호스트의 IP주소를 호스트와 연결된 네트워크 접속 장치의 물리적 주소로 바꾸는 역할을 하는 프로트콜

PPP : 점대점 데이터링크를 통해 3계층 프로토콜들을 캡슐화시켜 전송하는 프로토콜

[해설작성자 : 주노쿠]

ECP(Error Checking Protocol)는 없음

[해설작성자 : 댕복치 ]

<문제 해설> 문제에서 Best Fit을 물을 시 내부단편화가 제일 작은 보기를 찾으면 됨 1) 20KB - 17KB = 3KB 2) 16KB - 17KB = 불가 3) 8KB - 17KB = 불가 4) 40KB - 17KB = 23KB 따라서 1번이 정답 [해설작성자 : 단기합격은 유튜브 윤파고] - First Fit: 들어갈 수 있는 첫 번째 공간에 넣음 - Best Fit: 내부 단편화(자투리)가 가장 적게 남는 공간에 넣음 - Worst Fit: 가장 큰 공간에 넣음 [해설작성자 : 민트초코담금주] |

<문제 해설> Build = 작성된 Source Code를 실제 기기에서 실행 할 수 있는 소프트웨어로 변환하기 위한 과정 1) Ant = 아파치 재단에서 개발한 자바의 공식적인 빌드 도구 2) Kerberos = 컴퓨터 네트워크 인증 암호화 프로토콜로 3) Maven = 아파치 재단에서 개발, Ant 대안으로 개발되었음 4) Gradle = Ant, Maven 의 보완으로 개발된 빌드 도구(안드로이드 스튜디오 주 빌드 도구) [해설작성자 : 단기합격은 유튜브 윤파고] |

FIFO는 큐

LIFO는 스택

<< 는 모든 걸 좌측으로 한 칸 옮겨라

32비트 00000000 00000000 00000000 00000001

한 칸 왼쪽으로 옮기면 2가됨 -> 2 <= b 는 트루

파이썬은 프린트 시 자동 개행된다.

<문제 해설>

- Parsing

- 하나의 프로그램을 런타임 환경(예를 들면, 브라우저 내 자바스크립트 엔진)이 실제로 실행할 수 있는 내부 포맷으로 분석하고 변환하는 것을 의미함

- LAN Tapping

- 처음 들어보는 용어이고, 찾아도 제대로된 정의가 나오지 않으나 Lan+Tapping으로 해석한다면 LAN신호를 직접 자신에게 끌어오는 방식의 공격정도로 해석 가능함

- Switch Jamming

- 스위치의 기능이 방해 받아 정상 동작을 하지 못해 스위치가 더미 허브처럼 작동 하게 되는 것

- Switch + Jamming(방해)

- FTP(SYN) Flooding

- TCP의 3 Way Handshake 취약점을 이용한 DoS 공격으로 다량의 SYN패킷을 보내 백로그큐를 가득 채우는 공격

- 통상적으로 위의 공격법을 TCP SYN Flooding 이라고 칭하는 경우가 많음

- FTP프로토콜을 사용한 서버에 다량의 SYN 패킷을 보내 마비시키는것을 FTP Flooding이라고 볼 수 있음.

[해설작성자 : 강썬]

<문제 해설>

직접 연결 저장장치(Direct-attached storage,DAS)

Network Attached Storage. 네트워크 결합 스토리지

근거리 무선 통신(NFC)

[해설작성자 : 58]

<문제 해설>

중단된 프로세스와 닫힌 포트가 아니라, 활성화된 프로세스와 열린 포트를 중심으로 확인해야 취약점이 관리될 수 있음.

[해설작성자 : 동차합격가즈아]

<문제 해설>

블루버그: 블루투스 장비사이의 취약한 연결 관리를 악용한 공격

블루스나프(블루스나핑): 블루투스의 취약점을 활용하여 장비의 파일에 접근하는 공격으로 OPP를 사용하여 정보를 열람

블루재킹: 블루투스를 이용해 스팸처럼 명함을 익명으로 퍼뜨리는 것

*OPP(Obex Push Protocol)- 블루투스 장치끼리 인증 없이 정보를 간편하게 교환하기 위하여 개발됨

[해설작성자 : 호랑해]

<문제 해설>

Hadoop(하둡): 오픈 소스를 기반으로한 분산 컴퓨팅 플랫폼, 대형 스토리지, 빅데이터 관련

MapReduce : 대용량 데이터를 분산처리하기 위한 목적으로 개발된 프로그래밍 모델

구글에 의해 고안

임의의 순서로 분산 처리후 다시 합침

[해설작성자 : 부실합니다 보충해 주세요]

Apache : 월드 와이드 웹 컨소시엄(W3C)에서 사용하고 아파치 소프트웨어 재단에서 관리 및 운영하는 서버용 오픈소스 소프트웨어

Hadoop : 오픈 소스를 기반으로 한 분산 컴퓨팅 플랫폼

MapReduce : 대용량 데이터를 분산 처리하기 위한 목적으로 Google에 의해 고안된 프로그래밍 모델

[해설작성자 : 일요일 시험이당]

<문제 해설>

- Li-fi

- 스펙트럼의 빛을 이용한 5세대 이동 통신 기술

- Scrapy

- 파이썬 기반의 웹크롤러 프레임 워크

- 가볍고 빠르고 확장성이 좋음

- SBAS(위성항법보강시스템)

- GPS의 오차를 보정해 신뢰성과 안정성을 높인 기법

[해설작성자 : 강썬]

CrawlCat : 구글에서 개발한 웹 크롤링 도구로, 웹사이트를 탐색하고 페이지의 구조와 링크를 파악하여 데이터를 수집함.

[해설작성자 : 백엔드 개발자 호소인]

<문제 해설> 자원 삽입 : 자원을 조작 할 수 있는 문자열을 삽입하여 시스템이 보호하는 자원에 임의로 접근 할 수 있는 취약점 [해설작성자 : 정처기 공부] |

<문제 해설> DES의 키는 7비트마다 오류 검출을 위한 정보가 1비트씩 들어가기 때문에 실질적으로는 56비트이다. 추가적으로 AES는 암호화 알고리즘은 AES-128, AES-192, AES-256로 나뉘어지며 숫자는 비트수 이다. [해설작성자 : 구구구구] DES는 블록크기는 64bit 이고 키 길이가 56비트이다. [해설작성자 : 이직 하고 싶다] |

파일의 경우 기본 666, 666 - umask = 파일의 권한

디렉토리의 경우 777 - umask = 접근권한

<문제 해설>

wtmp

- 성공한 로그인/로그아웃 정보를 담고 있는 로그파일

- var/log/wtmp에 위치

- last 명령어 사용

1,2,3 전부 없는 명령어이다.

이밖에 참고로

utmp

- 현재 로그인 사용자 상태 정보를 담고 있는 로그파일

btmp

- 실패한 로그인 정보를 담고 있는 로그파일

last log

- 마지막으로 성공한 로그인 정보를 담고있는 로그파일

[해설작성자 : 윤정훈]

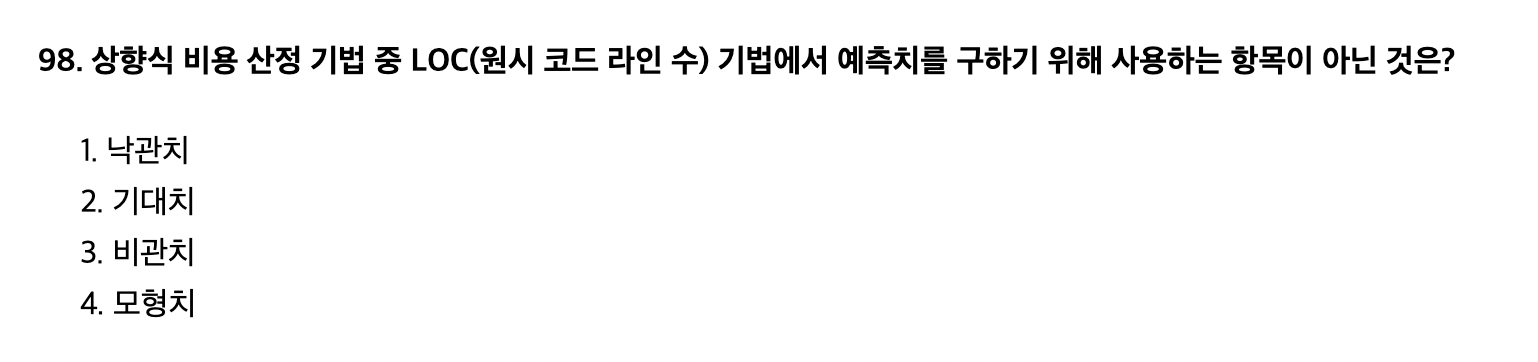

- 비관치, 낙관치, 기대치:

- 비관치: 개발에 필요한 코드 라인 수의 최악의 경우를 예상한 수치로, 예기치 못한 문제나 복잡성이 증가할 경우를 대비한 값입니다.

- 낙관치: 최선의 경우를 예상한 수치로, 개발이 순조롭게 진행될 때 필요한 코드 라인 수입니다.

- 기대치: 가장 현실적인 경우를 예상한 수치로, 비관치와 낙관치 사이의 균형을 잡은 값입니다.

- 예측치:

- 예측치는 비관치, 낙관치, 기대치를 바탕으로 산출된 평균적인 예상 값입니다.

- 공식: 예측치 = (비관치 + 4 x 기대치 + 낙관치) / 6

- 이 공식을 통해, 비관치와 낙관치의 영향을 반영하면서도, 기대치가 주된 역할을 하게 됩니다.

| <문제 해설> - PLCP(Physical Layer Convergence Procedure : 물리계층 수렴 처리) - 논리적인 802.11 MAC 부계층과 물리적인 특성을 연결하는 역할 - 802.11 MAC 부계층이 물리적 특성에 관계없이 동작하도록 함 - Traffic Distributor - 네트워크 통신 간에 트래픽을 분배해주는 솔루션 - DPI - 네트워크에서 전송되는 패킷의 헤더와 페이로드 내 정보를 분석하는 컨텐츠 내용 분석 기술 - 네트워크 보안, 관리, 컨텐츠 관리 등이 목적 *단어의 정의를 몰라도 하나씩 뜯어보면 Deep(내부) Packet Inspection(분석)으로 유추 가능 [해설작성자 : 강썬] |

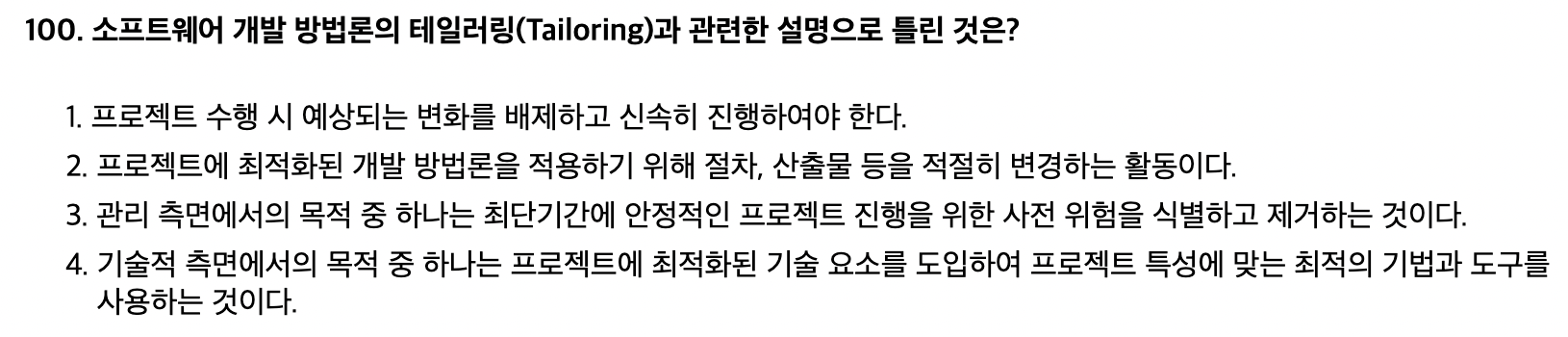

<문제 해설>

테일러링 (Tailoring) : 프로젝트 상황 특성에 맞게 정의된 소프트웨어 개발 방법론 절차, 사용기법 등을 수정 및 보완하는 작업

[해설작성자 : 땅혁]

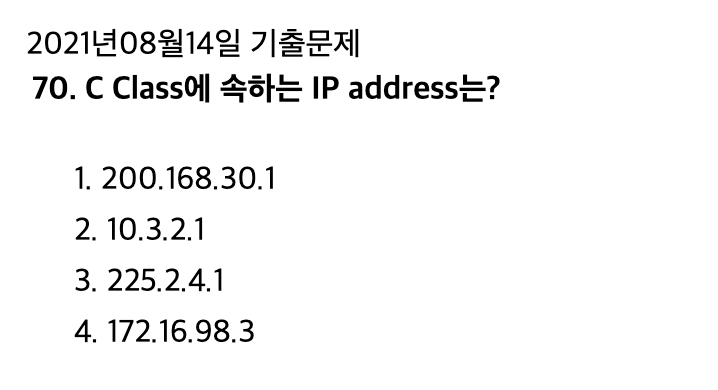

<문제 해설>

A class에 속하는 ip 주소 범위: 0.0.0.0 ~ 127.255.255.255

B class에 속하는 ip 주소 범위: 128.0.0.0 ~ 191.255.255.255

C class에 속하는 ip 주소 범위: 192.0.0.0 ~ 223.255.255.255

D class와 E class는 각각 멀티캐스트용, 연구용으로 사용됩니다.

D class ip 주소 범위: 224.0.0.0 ~ 239.255.255.255

E class ip 주소 범위: 240.0.0.0 ~ 255.255.255.255

[해설작성자 : ㄱㄱㅇ]

A = 0000 0000 ~ 0111 1111

B = 1000 0000 ~ 1011 1111

같은 방식으로

ABCD E111로 외우면 될듯합니당

[해설작성자 : ㅋㅋ루삥뽕]

<문제 해설>

페이지 교체 알고리즘의 종류

OPT - Optimal : 앞으로 가장 오랫동안 사용되지 않을 페이지 교체

FIFO - First In First Out

LRU - Least Recently Used : 가장 오랫동안 사용되지 않은 페이지 교체

LFU - Least Frequently Used : 참조 횟수가 가장 적은 페이지 교체

MFU - Most Frequently used : 참조 횟수가 가장 많은 페이지 교체

NUR - Not Used Recently : 최근에 사용하지 않은 페이지 교체

[해설작성자 : 몰]

<문제 해설>

이상탐지(Anomaly Detection) -> Behavior, Statistical Detection로 불리며 평균적 시스템의 상태 기준으로 비정상적인 행위나 자원의 사용이 감지되면 이를 알려줌

오용탐지(Misuse Detection) -> Signature Base나 Knowledge Base로 불리며 미리 입력해둔 공격 패턴이 감지되면 이를 알려줌

[해설작성자 : 케인인님두판해요]

침입 탐지 시스템의 모델

- 오용탐지 : 잘 알려진 시스템의 취약점을 공격하는 패턴의 침입을 탐지 (새로운 공격 패턴을 막기 어려움)

- 이상탐지 : 잘 알려지지 않은 공격 탐지에 적합, 기존 패턴과 급격하게 다른 패턴을 발견하면 침입으로 판단

[해설작성자 : 눈딱감꼬낙하아아]

<문제 해설> 강제접근통제(Mandatory Access Control), 주체와 객체의 등급을 비교하여 접근 권한을 부여하는 방식 임의접근통제(Discretionary Access Control), 접근하는 사용자의 신원에 따라 접근 권한을 부여하는 방식 사용자계정컨트롤(User Access Control), 프로그램에서 관리자 수준의 권한이 필요한 작업을 수행할 때 사용자에게 알려서 제어할 수 있도록 돕는 기능 자료별 접근통제(Data-Label Access Control > Label-Based Access Control), 개별 행, 열에 대해 쓰기 권한, 읽기 권한을 가졌는지를 명확하게 결정하는 제어 방식 [해설작성자 : 월담] |

'자격증 > 정보처리기사' 카테고리의 다른 글

| [정보처리기사] 실기 문제 정리 - 1 (2024년 2회, 2024년 3회) (0) | 2025.04.07 |

|---|---|

| [정보처리기사] 전공자 필기 4일 합격 후기 (0) | 2025.02.15 |

| [정보처리기사] 문제 정리 - 4 (0) | 2025.02.10 |

| [정보처리기사] 문제 정리 - 2 (1) | 2025.02.08 |

| [정보처리기사] 문제 정리 - 1 (2) | 2025.02.07 |